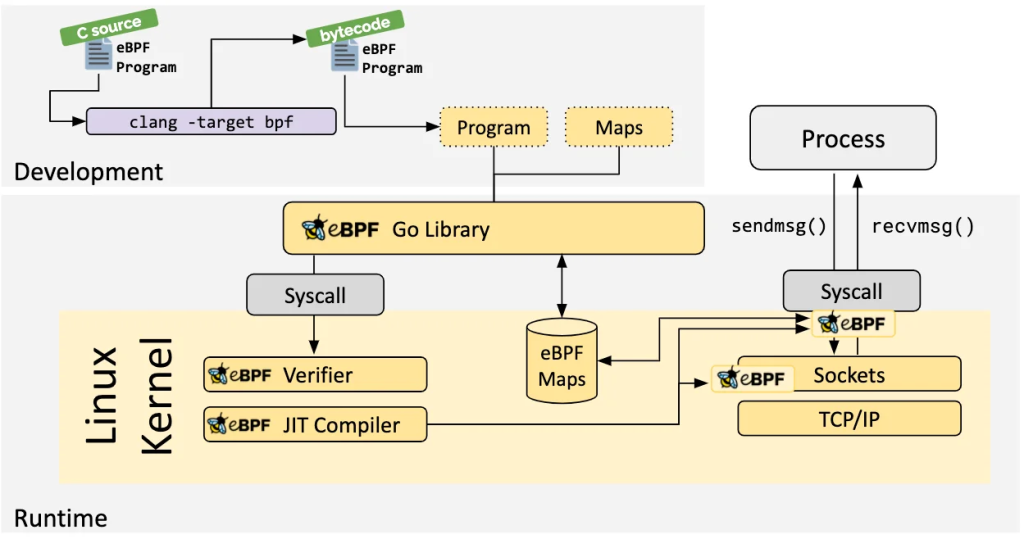

ebpf技术最早起源于伯克利大学的一篇论文,讲的是伯克利包过滤技术,简称BPF,它是一种内核虚拟机技术,基于寄存器虚拟机技术可以实现在用户态编写代码,无侵入式的将追踪代码依附到内核的特定代码路径(比如系统调用和网络包收发)中运行,最初他的应用仅限于过滤网络包数据。 但是目前的扩展bpf简称ebpf则实现了更加全面的功能,可以说是bpf技术的全面升级,也因此,现在的bpf代指的就是ebpf技术,首先ebpf使用了64位的寄存器,扩展了原先实现可以使用的寄存器数量和指令集,并且它还添加了just-in-time(即时编译)编译器,大幅提高了ebpf程序的性能。 然后由于需要把用户态代码依附到内核中执行,需要严格确保用户态代码的安全性,因此ebpf引入了更加完善的校验机制,ebpf verifier:

- 可以根据程序控制流图来对用户代码进行全面的验证,确保不会有完全不可触及的代码,以及死循环代码,简单来说就是程序必须可以终止,这对内核来说很重要

- 同时它还有一个虚拟沙箱,会先试运行用户的代码,只有确保寄存器状态都合法,不会访问非法地址才能验证通过

- 会检查载入程序的用户权限,对于非管理员,verifier会禁止用户对指针的计算以防止未授权的内核访问

- 最后一步,verifier 会根据程序类型限制对内核函数和数据结构的访问。例如,只有特定类型的 eBPF 程序能访问网络数据包。类型检查确保程序调用的内核函数合法,并且不会对内核造成安全威胁

运行ebpf程序需要使用bpf系统调用,它可以使用BPF_PROG_LOAD 将用户编写的bpf程序编译的字节码导入到内核中运行 int bpf(int cmd, union bpf_attr *attr, unsigned int size); 大体上bpf程序的命令cmd可以分为三种:

- 操控bpf程序的

- 操控bpf_map的

- 操控前两者的

对于ebpf程序,目前有两个比较重要的概念

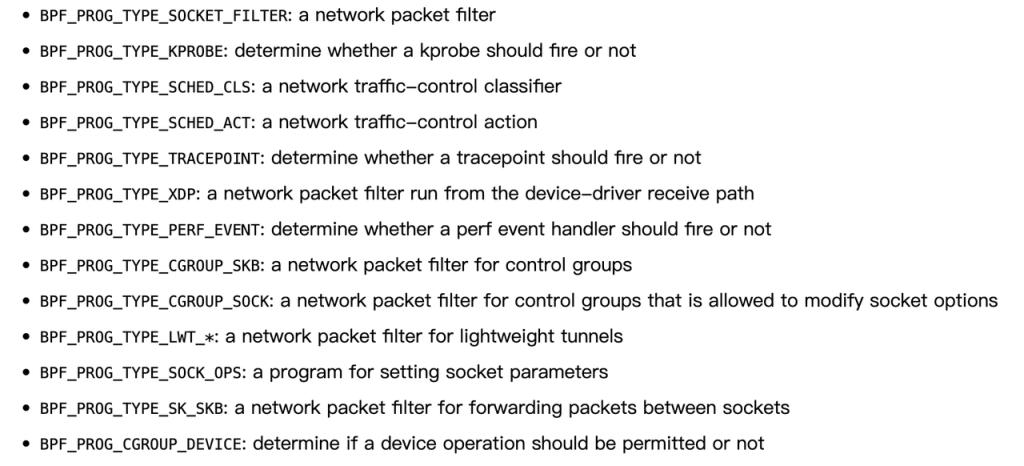

- ebpf程序类型

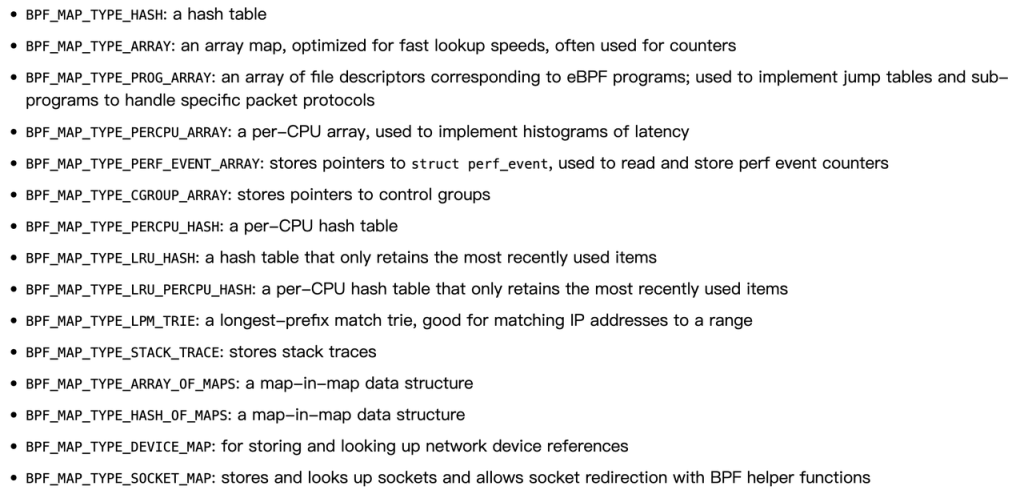

- ebpf数据结构

- ebpf程序类型

文章评论